DASAR JARINGAN DAN KEAMANAN

Dosen Pengampu : Dr. Hendra Jaya, S.Pd., M.T

Mata kuliah : Teknik Komputer dan Jaringan

Nama Mahasiswa : Purnomo

NIM : 220020301065

Prinsip Dasar Jaringan Komputer

- Jaringan komputer merupakan sekelompok otonom yang dihubungkan antara satu dengan yang lainnya melalui media trasmisi atau media komunikasi sehingga dapat saling berbagi data-informasi, program-program, penggunaan bersama perangkat keras, seperti Printer, Harddisk dan lain sebagainya.

- Awalnya networking atau jaringan komputer adalah sambungan komputer ke komputer dalam bentuk topologi bus

- Sambungan jaringan komputer di PC ditemukan oleh Dr. Robert M. Metcalfe pada tahun 1976, dan diberi nama Ethernet.

Bagaimana Cara Jaringan Komputer Bekerja...?

Komputer yang tersambung dalam satu ruangan di sebut Local

Area Networking, disingkat LAN

Sambungan beberapa WAN disebut Internet,

singkatan dari Inter Networking, yaitu jaringan komputer antar kelompok,

antar kota dan antar negara

Dalam perkembangannya, untuk menyambung

komputer, biasanya menggunakan HUB yang menyebabkan domain collision

Jika beberapa jaringan disambung lagi dengan

jaringan yang lain melalui bridge, maka akan terjadi broadcast domain

Untuk mencegah terjadinya domain

collision dan penurunan kecepatan kerja dalam satu jaringan komputer, maka

kita harus menggunakan SWITCH.

SWITCH bekerja dengan

mengakses tabel MAC Address, jadi kalau sinyal berasal dari port

satu ke port lainnya, tidak akan di broadcast ke port yang tidak

dituju

SWITCH dilengkapi dengan

fitur VLAN (Virtual LAN) yang dapat membagi domain menjadi bagian yang

terpisah satu sama lain berdasaran pengaturan port-nya

Untuk menghindari

terjadinya broadcast collision dan saling meneruskan protokol, maka kita

harus menggunakan ROUTER

- Faktor kabel dan konektor

dalam jaringan komputer juga sangat penting

- Dalam melakukan sambungan

di jaringan komputer, kita menggunakan kabel jenis UTP (Unshielded Twisted

Pair), yaitu satu kabel yang berisi delapan kabel berwarna, masing-masing

pasang di pelintir untuk mengurangi induksi

- Kabel UTP hanya dapat

bekerja pada jarak maksimum 100 meter

- Menggunakan konektor RJ-45

di kedua ujungnya

- Menggunakan standar CAT 6,

yaitu kabel dengan kemampuan melakukan transfer data sampai 100Mbps

- Jenis lain dari UTP adalah

STP, kabel UTP yang di shielded atau dilindungi ground, terutama dipakai

di outdoor

RJ45 + Outlet Konektor UTP

Kabel UTP dapat dipasang

silang (crossed over), untuk menghubungkan perangkat yang sama

Kabel UTP dapat dipasang

langsung (straight through), untuk menghubungkan perangkat yang berbeda

Fiber Optic

Kabel fiber optic ini merupakan jenis kabel yang terdiri atas kumpulan

serat – serat fiber, dengan ukuran yang lebih kecil dan juga lebih fleksibel

dibandingkan dengan kabel twisted pair.

Keunggulan :

- Mampu mentransmisikan

sinyal dengan kecepatan tinggi

- Simple dan juga fleksibel

- Dapat mentransmisikan

sinyal cahaya

- Tahan terhadap gelombang

radio

Kelemahan :

- Harga instalasi yang tinggi

- Apabila digunakan pada

jaringan sederhana dan kecil, tidak akan berpengaruh banyak

- Kecepatan transmisi masih

dibatasi oleh provider

Fiber Optic Cable

Perangkat elektronik yang

sudah dipasang WiFi didalamnya

Teknologi Wireless

(Nirkabel)

Teknologi wireless

(nirkabel) adalah koneksi antar satu perangkat dengan perangkat lainnya tanpa

menggunakan media kabel, namun menggunakan media gelombang radio sebagai media

penghubungnya.

Kelebihan Jaringan dengan

menggunakan teknologi wireless

- Biaya pemeliharaan jaringan wireless murah

- Jaringan wireless murah dalam pengembangannya

- Jaringan wireless murah dan mudah untuk relokasinya

Kekurangan Jaringan dengan

menggunakan teknologi wireless

- Produk dari produsen perangkat wireless

kadang-kadang tidak sesuai atau kompatibel

- Mahalnya perangkat atau peralatan

- Penyadapan koneksi lebih besar dibanding media kabel

- Keamanan data rentan

- Jika digunakan bersama-sama akan mengakibatkan

kelambatan

- Terjadinya inteferensi gelombang radio

Jenis Teknologi Wireless

- Wireless Personal Area Network (WPAN)

- Wireless Local Area Network (WLAN)

- Wireless

Metropolitan Area Network (WMAN)

- Wireless Wide Area Network (WWAN)

Kabel atau Nirkabel ?

1. Wired (Menggunakan Kabel)

Jaringan

yang media penghubungnya menggunakan kabel.

Kelebihannya

: Relatif murah, setting lebih mudah, tingkat keamanan relatif tinggi.

Kekurangannya

: Instalasi yang kurang terencana bisa terlihat acak-acakan dikarenakan kabel yang tidak tertata.

Kurang fleksibel jika ada ekspansi.

2. Wireless (tanpa (sedikit) menggunakan

kabel)

Jaringan yang media

penghubungnya tidak menggunakan (atau sedikit) kabel.

Kelebihannya : Instalasi

bisa lebih rapi, untuk ekspansi relatif lebih mudah.

Kekurangannnya

: Mahal, memerlukan keahlian ekstra manajemennya masih bisa dibajak/disusupi.

WLAN

- Wireless

Local Area Network (WLAN) adalah sebuah bentuk komunikasi nirkabel yang

memiliki area terbatas seperti dalam suatu rumah atau gedung. WLAN memiliki

standar (Institute of Electrical and Electronics Engineers) IEEE 802.11

- Beberapa

tipe frekuensi pada WLAN

- IEEE 802.11a bekerja

pada frekuensi 5GHz, kecepatan maksimum 54 Mbps

- IEEE 802.11b bekerja

pada frekuensi 2,4GHz, kecepatan maksimum 11 Mbps

- IEEE 802.11g bekerja

pada frekuensi 2,4GHz, kecepatan maksimum 54 Mbps

- IEEE 802.11n bekerja

pada frekuensi 2,4GHz & 5GHz, kecepatan maksimum 100 - 210 Mbps

Kesulitan pemasangan sistem

wireless harus mengikuti kaidah Line Of Sight (LOS)

Contoh LOS dalam beberapa kondisi di lapangan

Peranti Wireless LAN banyak

dipakai diberbagai kota di Indonesia untuk menghubungkan satu tempat ke tempat

yang lain.

PROTOKOL

Sebuah aturan atau standar

yang mengatur atau mengijinkan terjadinya hubungan, komunikasi, dan perpindahan

data antara dua atau lebih titik komputer. Protokol dapat diterapkan

pada perangkat keras, perangkat lunak atau kombinasi dari

keduanya. Pada tingkatan yang terendah, protokol mendefinisikan koneksi perangkat

keras.

IP Address

Agar satu komputer bisa

terhubung dengan komputer lainnya selain memerlukan peralatan jaringan juga

diperlukan suatu alamat agar komputer tersebut dapat dikenali,

Alamat tersebut biasa

disebut dengan IP Address.

IP

Address adalah alamat yang diberikan ke jaringan dan peralatan jaringan yang

menggunakan protokol TCP/IP. IP Address terdiri dari atas 32 bit angka biner

yang dibagi dalam 4 oktet bilangan decimal yang dipisahkan oleh tanda titik.

Jaringan Komputer

Sebuah sistem yang terdiri

atas komputer-komputer yang didesain untuk dapat berbagi sumber daya

(printer, CPU), berkomunikasi (surel, pesan instan), dan dapat mengakses

informasi (peramban

web).

Badan Internasional

Pengelola IP

- Amerika

: America Registry for Internet Number (ARIN)

- Eropa

: Reseaux IP Ueropeens (RIPE)

- Afrika

: African Regional Internet Registry Network Information Center (AFRINIC)

- Asia

Pasific : Asia Pasific Network Information Center (APNIC)

- Media Access Control/MAC adalah identitas unik dari

setiap perangkat interface untuk dapat berkomunikasi pada layer 2 OSI Model.

- Jika router punya 3 interface fisik maka akan

memiliki 3 MAC address.

- Untuk interface virtual (VLAN, EoIP) maka diperlukan MAC address virtual.

- Terdiri dari 48 bit hexdesimal, kisaran A-F dan 0-9.

OSI 7 LAYER - Aliran

Data

- Proses komunikasi

terbagi menjadi 7 lapisan yang disebut

7 Layer OSI (Open System Interconnection) dan menjadi

konsep standar komunikasi jaringan.

Komputasi Awan (Cloud

Computing)

- Menggabung

konsep IaaS - PaaS - SaaS - Web 2.0 dan teknologi lainnya (MapReduce, Ajax,

Virtualization)

- Fasilitas

Komputasi Awan akan mempermudah pemenuhan kebutuhan terhadap sistem komputer

- Menggunakan

metode distributed computing yang sudah berjalan sejak 1982

Pengertian Keamanan

Jaringan

- Keamanan

Jaringan adalah bentuk pencegahan atau deteksi pada hal yang bersifat gangguan

dan akses tak seharusnya pada sistem jaringan komputer.

- Sasaran

keamanan komputer antara lain sebagai perlindungan informasi terhadap pencurian

data, dan juga akses data terhadap user yang tidak berhak.

Komponen Keamanan Sistem

Jaringan

- Confidentiality,

adalah menyembunyikan informasi atau sumber daya. Kebutuhan untuk menjaga data

dan informasi yang sifatnya rahasia datang dari organisasi yang memiliki data

atau informasi yang sensitive seperti pemerintah dan industri

- Integrity,

mengacu pada keterpercayaan terhadap data atau sumber informasi yang ada.

Integrity mencakup pada pada integritas data (isi informasi) dan integritas

asal (sumber data).

- Availability,

memiliki arti bahwa data atau informasi yang penting dapat dipergunakan oleh

pengguna di waktu-waktu

tertentu.

Model Serangan Terhadap

Keamanan Jaringan

Interruption,

merupakan suatu bentuk ancaman terhadap availability

Interruption

didefinisikan adanya gangguan dari data atau informasi yang ada, sehingga data

atau informasi tersebut tidak dapat dipergunakan. Model serangan ini

memfokuskan serangan terhadap infrastruktur atau sistem sehingga data-data

atau informasi yang tersimpan dalam system tersebut tidak dapat digunakan. Tindakan perusakan yang dilakukan dapat berupa

perusakan fisik maupun non-fisik.

Interception merupakan suatu bentuk ancaman terhadap

confidential Model

serangan interception ini dimana ada pengguna yang tidak memiliki

wewenang berhasil memperoleh data atau informasi. Menyadap

Modification, merupakan suatu bentuk ancaman terhadap integrity

Model

serangan ini adalah dengan cara memanipulasi data atau informasi yang asli,

sehingga data atau informasi tersebut sudah diragukan akan integritasnya. Biasanya data/informasi yang diubah adalah record

dari suatu tabel pada file basis data.

Fabrication, merupakan suatu bentuk ancaman terhadap integrity

Fabrication

didefinisikan sebagai tindakan dari pihak yang tidak

berwenang dengan cara menyisipkan objek palsu.

Ancaman Jaringan

Malware

Malware (malicious software) adalah

software yang digunakan untuk mengganggu sistem operasi komputer,

mengumpulkan informasi sensitif, mendapatkan akses ke sistem komputer pribadi,

atau menampilkan iklan yang tidak diinginkan

Virus

Hampir mirip dengan

virus, worm dapat mereplikasi dirinya tetapi tanpa bantuan suatu host (file).

Ini artinya jika suatu komputer telah terinfeksi maka worm dapat berpindah ke

komputer lain melalui jaringan komputer secara otomatis.

Passwords are like

Underwear- Share

with no one

- Change

often

- Don’t

place in a public area

Masalah Keamanan Wireless

- Cloning handphone AMPS untuk mencuri pulsa

- Cloning SIM Card

- Airsnort dapat menyadap paket WLAN.

- Bluetooth Jacking, Bluestumbler : mencuri data-data melalui Bluetooth

- Pencurian fisik access point

- Penyadapan data -> man in middle attack

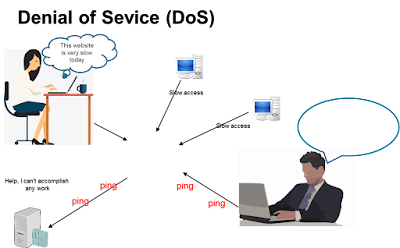

- DoS

- Malware

Pengamanan Jaringan WiFi

- Segmentasi jaringan

- Aktifkan MAC Address Filtering

- Ganti Password Administrator Default

- Aktifkan Enkripsi

- Ganti SSID Default

- Matikan broadcast dari SSID

- Berikan alamat IP Statis pada perangkat

WiFi

Security Assesment

Security Assesment dapat

dibedakan menjadi 2 bagian yaitu :

Vulnerability assessment

adalah proses pencarian kelemahan yang ada pada target

Penetration test adalah proses melakukan eksplorasi dan

eksploitasi lebih jauh ke dalam sistem target setelah megetahui bug atau

security hole yang di report pada proses vulnerability assessment.

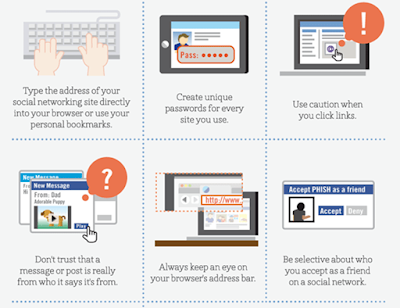

Best Practice Keamanan

TERIMA KASIH

TEKNIK KOMPUTER DAN JARINGAN

TEKNIK KOMPUTER DAN JARINGAN

TEKNIK KOMPUTER DAN JARINGAN